Voici un article majeur publié par Orla Cox et Hetal Kanji*, de FTI Consulting, paru sur le site du Forum de la Harvard Law School on Corporate Governance.

Compte tenu de l’importace croissante de la cybersécurité et des responsabilités accrues des administrateurs dans ce domaine, j’ai opté pour un billet qui présente l’ensemble de la publication. Cependant, la premièere partie constitue un résumé de la problématique soulevée.

Cet article présente, en détail, toutes les mesures que les conseils d’administration doivent connaître et mettre en oeuvre pour pallier les cyber-risques de plus en plus prévalents. Les auteurs présentent un état des lieux eu égard à la cybersécurité.

J’ai corrigé la version traduite par Google, et le résultat final me semble très acceptable.

Bonne lecture !

Résumé

La numérisation a changé la façon dont les entreprises fonctionnent et a donné lieu à un ensemble de risques en évolution rapide auxquels les entreprises sont confrontées et auxquelles elles doivent se préparer — les risques de cybersécurité. La prévalence croissante des cyberattaques, notamment les rançongiciels, associée à la diminution de la disponibilité de la cyberassurance, expose de plus en plus les entreprises aux impacts souvent importants d’un incident de cybersécurité. Il y a naturellement un coût financier à court terme — les recherches d’IBM [1] révèlent que le coût total moyen d’une violation de ransomware en 2022 est de 4,54 millions de dollars — mais, sur le plan de la réputation, l’impact d’un incident peut être plus durable.

Conscients de la façon dont les entreprises sont de plus en plus exposées à la cybersécurité, les gouvernements, les régulateurs et les investisseurs augmentent la pression sur les organisations pour qu’elles améliorent leurs mesures de cybersécurité, augmentent la transparence autour des divulgations et mettent en place des structures de gouvernance et de gestion qui démontrent que la cybersécurité est une priorité aux plus hauts niveaux du monde.

Veiller à ce que des structures de surveillance soient en place au niveau du conseil d’administration est un élément clé de la cybergouvernance. En tant que risque important affectant les entreprises, les conseils d’administration sont de plus en plus tenus responsables de s’assurer que l’équipe de direction prend les mesures appropriées pour atténuer le risque d’attaque de cybersécurité, et également de s’assurer que l’organisation réagit de manière appropriée en cas d’incident. Souvent, les conseils d’administration ont peu ou pas d’expérience dans ce domaine, et bien que la nature dynamique du cyberrisque signifie que les membres du conseil d’administration ne sont pas censés être des cyberexperts — bien qu’il y ait un mérite à avoir une expertise au sein du conseil d’administration — ils sont censés être capables de interpeller la direction sur ce sujet et informer les actionnaires sur les mesures mises en place pour atténuer l’impact des incidents de cybersécurité.

Pour de nombreuses entreprises, le Chief Information Security Officer (CISO) est l’exécutif responsable du cyberrisque. Les investisseurs et les régulateurs faisant pression pour une plus grande surveillance au niveau du conseil d’administration, le RSSI devra communiquer les cyberrisques et les mesures en des termes qui résonnent avec le conseil d’administration, et les structures de gouvernance devront donner la priorité à l’engagement avec le RSSI sur les cyberrisques.

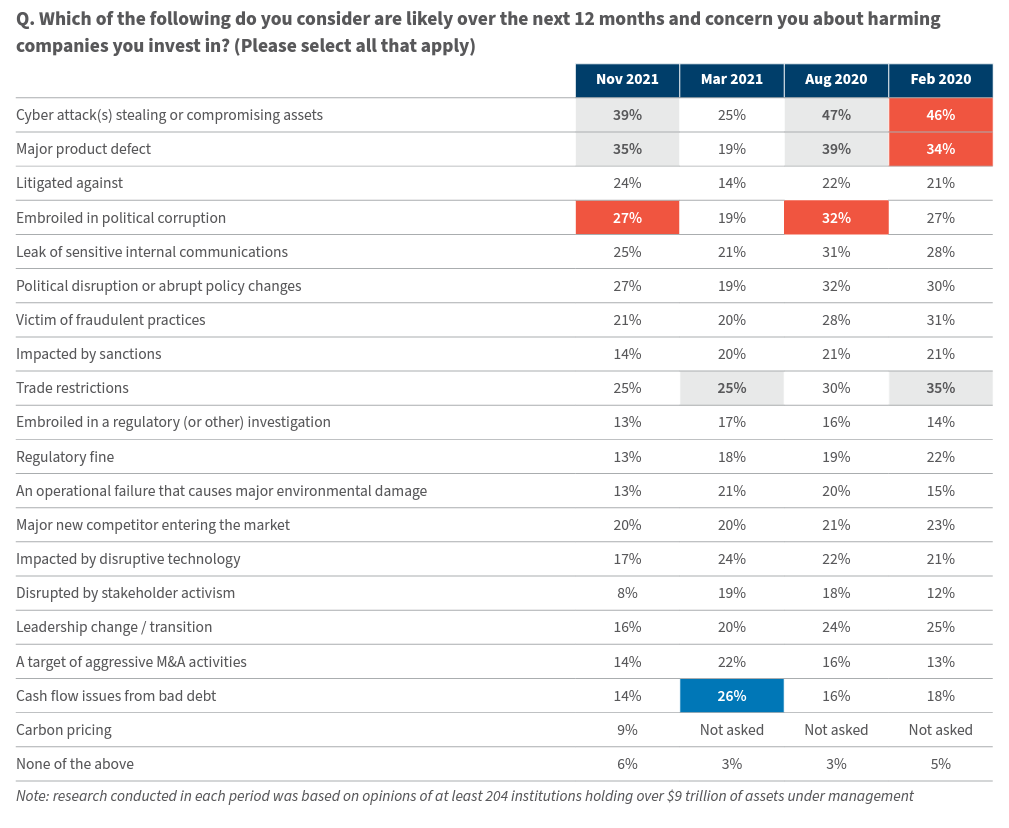

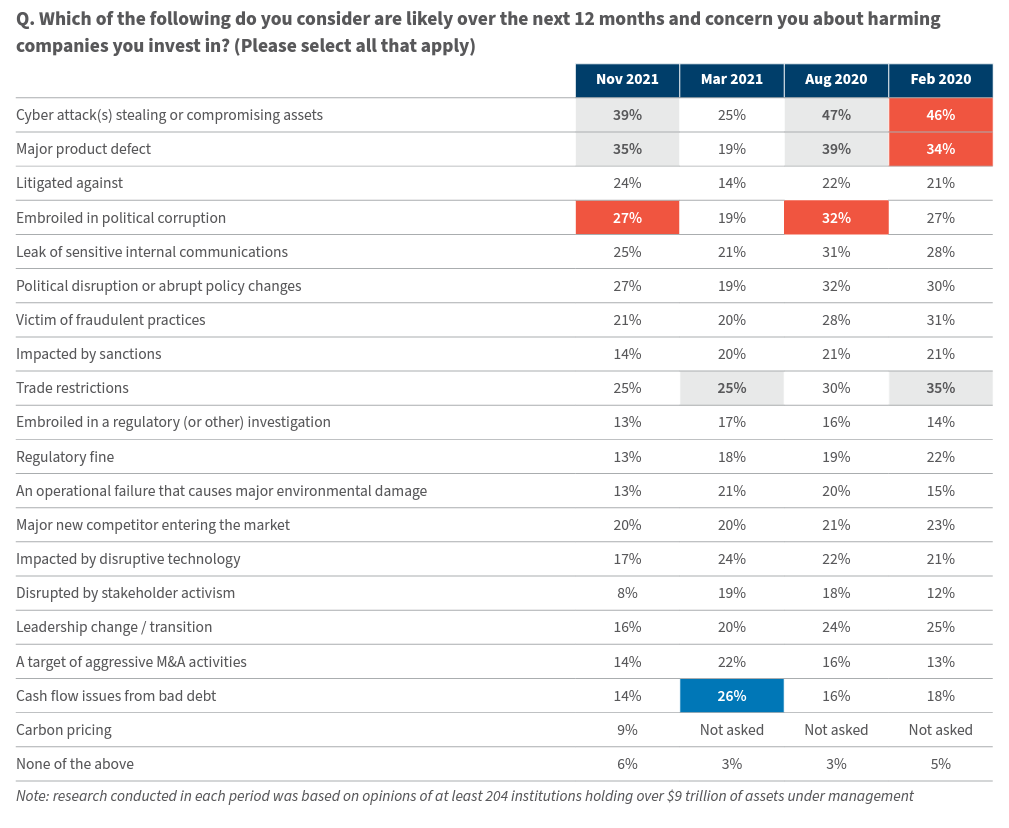

La cybersécurité fait également de plus en plus partie de l’examen minutieux des entreprises par les investisseurs et les conseillers en vote. Nos recherches indiquent que les investisseurs considèrent désormais la cybersécurité comme une priorité essentielle, les cyberattaques étant systématiquement citées comme la préoccupation ou le domaine de risque le plus important pour les investisseurs. Parallèlement à cela, les principaux gestionnaires d’actifs mondiaux fournissent plus de détails sur ce qu’ils attendent en termes de divulgation — y compris un désir de détails sur les structures en place pour gérer le cyberrisque, mais aussi le nombre et l’ampleur des cyber-incidents affectant une entreprise.

La manière dont les entreprises communiquent leur gouvernance du risque cyber aux investisseurs est donc de plus en plus importante. Lors de l’annonce des règles proposées par la SEC sur la divulgation de la cybersécurité, le président de la SEC, Gary Gensler, a déclaré : « Je pense que les entreprises et les investisseurs gagneraient à ce que ces informations soient requises de manière cohérente, comparable et utile à la prise de décision. » Cela met en évidence un manque de transparence autour des cyberrisques et de la divulgation des incidents ; et un indicateur clair que la réglementation ne va que dans un sens.

Dans l’évaluation de l’environnement réglementaire ; l’examen de l’attention accrue de la communauté des investisseurs ; et compte tenu des avantages d’une plus grande transparence, nous estimons qu’il peut être avantageux pour les entreprises d’aborder la cybersécurité d’une manière similaire à la façon dont le groupe de travail sur les informations financières liées au climat (TCFD) aborde le risque climatique. Celui-ci est construit autour de quatre piliers et permettra aux conseils d’administration et aux investisseurs des entreprises de reconnaître les risques posés par la cybersécurité d’une manière plus holistique couvrant i) la gouvernance ; ii) Stratégie ; iii) gestion des risques ; iv) Paramètres et cibles.

En fin de compte, une combinaison de réglementation et d’exigence d’une plus grande transparence signifiera un changement radical dans la divulgation pour les entreprises. Cependant, il est probable qu’il y ait un avantage clair — financier et de réputation — pour les entreprises qui sont les premières à adopter une approche plus proactive de la gouvernance et de la surveillance du cyberrisque et de la divulgation.

Introduction

Le Forum économique mondial a classé la cybersécurité parmi les cinq principaux risques mondiaux [2] et a appelé les entreprises à intégrer les considérations de cybersécurité dans leur gestion des risques ESG. Avec la croissance des menaces de cybersécurité et l’augmentation significative du nombre d’attaques de ransomwares et de logiciels malveillants, la cybersécurité reste en tête du registre des risques pour de nombreuses entreprises. Malgré une prise de conscience accrue, un incident de cybersécurité continue d’être une affaire coûteuse, les recherches d’IBM estimant que le coût total moyen d’une violation de ransomware en 2022 était de 4,54 millions de dollars . [3]

Avec la numérisation croissante des entreprises, le travail à distance et l’évolution du paysage géopolitique, ainsi que l’augmentation du volume et de la gravité des cyberattaques, les pratiques de gestion des risques des entreprises et la surveillance efficace du cyber et de la technologie font l’objet d’un examen accru de la part des investisseurs, tandis que les régulateurs continuent d’accélérer la mise en œuvre des cadres de surveillance nécessaires. Les entreprises qui ne parviennent pas à mettre en œuvre une bonne gouvernance en matière de cybersécurité ou à utiliser des outils et des mesures appropriés seront considérées comme « moins résilientes et moins durables » , a déclaré le WEF.

État des lieux de la cybersécurité

Un paysage de menaces en constante expansion

L’année 2021 a été sans précédent tant par l’ampleur que par l’impact des cyberattaques. Une grande attention a été accordée, à juste titre, aux rançongiciels et a été motivée par des attaques de grande envergure menées par des groupes professionnels de la cybercriminalité dotés des compétences et des ressources nécessaires pour infiltrer les grandes organisations et les infrastructures étatiques. La prévalence des ransomwares continue d’augmenter d’année en année, mais a fait un bond significatif en 2021 lorsqu’elle a augmenté de 13 % [4] — une augmentation équivalente aux cinq années précédentes combinées.

La prolifération des ransomwares a été facilitée par le modèle commercial « Ransomware en tant que service » dans lequel les développeurs vendent leur souche de ransomwares à des affiliés, en échange d’une réduction des bénéfices. L’utilisation de la double extorsion (menacer de divulguer des données) et de la triple extorsion (menacer d’autres parties prenantes telles que les employés et les clients) a également augmenté les enjeux pour les organisations qui réagissent à un incident.

Le paysage géopolitique changeant de 2022 a également signifié que les entreprises se sont retrouvées dans la ligne de mire non seulement des cybercriminels, mais aussi des acteurs des États-nations [5] menant des cyberattaques parallèlement aux activités militaires traditionnelles. Les hacktivistes [6] ont également ciblé des organisations pour des raisons idéologiques, par exemple celles qui continuent à faire des affaires en Russie. Alors que nous entrons dans une période de « cyberguerre froide », les inquiétudes concernant les attaques potentielles contre les secteurs dits critiques — tels que les industries, les services financiers et les services publics — se sont considérablement accrues, car les impacts plus larges et systémiques de ces attaques prennent une nouvelle dimension.

Parallèlement à cette activité de menace accrue, les organisations voient également leur surface d’attaque s’élargir en raison de la numérisation accélérée, de l’augmentation de l’activité en ligne et des chaînes d’approvisionnement numériques complexes. Cela signifie que les risques auxquels sont confrontées les organisations augmentent et changent constamment, tandis que la sophistication avec laquelle les acteurs externes peuvent mener des attaques augmente.

Les régulateurs et les investisseurs sont de plus en plus conscients de ce risque croissant de cybersécurité et du coût élevé d’un incident d’un point de vue commercial, financier et de réputation, et mettent en place des mesures qui obligeront les entreprises à mettre en œuvre une surveillance appropriée de la cybersécurité et, par conséquent, à tenir leurs conseils d’administration et leurs cadres supérieurs responsables.

Disponibilité et abordabilité de la cyberassurance

Ces dernières années, les entreprises avaient recours à la cyberassurance pour gérer les retombées d’un incident de cybersécurité. Cependant, l’incidence accrue des cyberattaques, en particulier les rançongiciels, combinée à l’augmentation des demandes de rançon, a entraîné un plus grand volume de réclamations d’assurance.

Les assureurs ont augmenté les prix [7] en réponse à l’augmentation des sinistres, la compagnie d’assurance Marsh rapportant [8] que le prix de la couverture au quatrième trimestre 2021 a augmenté de 130 % aux États-Unis et de 92 % au Royaume-Uni, et a augmenté de 110 % supplémentaires aux États-Unis et de 102 % au Royaume-Uni au premier trimestre 2022. L’augmentation des sinistres a été si importante que de nombreuses compagnies d’assurance limitent leur couverture ou ne proposent tout simplement plus de cyber-assurance. En août 2022, Lloyds of London a publié un bulletin [9] à ses membres déclarant qu’à partir du 31 mars 2023, en raison du risque systémique pour les marchés de l’assurance posé par les cyber-polices, toutes les cyber-polices autonomes nouvellement rédigées doivent exclure la responsabilité pour les pertes résultant de toute cyber-attaque soutenue par l’État.

Environnement réglementaire plus strict

C’est dans le contexte d’une prévalence et d’une gravité accrues des attaques que les gouvernements et les régulateurs continuent d’augmenter la pression sur les organisations pour qu’elles améliorent leur position en matière de cybersécurité tout en augmentant la transparence grâce à une plus grande divulgation de la cybersécurité. Le non-respect de la réglementation peut être coûteux pour les entreprises ; le coût d’une violation de données en particulier est supérieur de plus de 50 % [10] pour les organisations présentant un niveau élevé d’échecs de conformité. Ces augmentations de coûts sont principalement le résultat d’amendes, de pénalités et de poursuites.

L’Europe

La réglementation de la cybersécurité en Europe se concentre principalement sur la protection des données personnelles et le maintien de l’intégrité des infrastructures, systèmes et services critiques. Le RGPD, qui couvre le traitement des données personnelles et la notification des violations de données dans l’UE, est bien établi et, pour l’essentiel, bien compris. Sa mise en œuvre a permis de mettre en évidence les responsabilités des entreprises en tant que dépositaires des données personnelles. La directive sur la sécurité des réseaux et de l’information (NIS) a également fourni des exigences en matière de cybersécurité et de notification pour les fournisseurs de services numériques et les opérateurs de services essentiels tels que la santé, les transports et les services financiers depuis 2018. Avec la nature en constante évolution des cyberrisques et leur fréquence accrue et de sophistication, le Parlement européen a approuvé le NIS2 en décembre 2021, » qui sont critiques pour l’économie et la société » . La politique est conçue dans le but de renforcer les mesures existantes et de rationaliser le reporting des entreprises. Le Royaume-Uni élargit également le champ d’application de sa directive NIS pour inclure un ensemble plus large d’industries.

En outre, la loi imminente sur la résilience des opérations numériques (DORA) augmentera les exigences de divulgation et de déclaration pour le secteur des services financiers et leurs fournisseurs tiers dans l’UE.

États-Unis

Les régulateurs américains se sont concentrés sur la matérialité des incidents, la SEC indiquant depuis 2018 que les cyberattaques représentent des risques commerciaux existentiels et peuvent avoir un impact matériel, justifiant la divulgation. En mars 2022, la SEC a développé ce point et proposé de nouvelles règles [11] qui rendraient la divulgation des incidents obligatoire pour les entreprises publiques. Selon les nouvelles règles, les entreprises devraient signaler les incidents matériels de cybersécurité dans les quatre jours suivant leur découverte.

En plus de la divulgation des incidents, les propositions traitent également de la surveillance de la cybersécurité en indiquant que la réglementation obligerait les entreprises « à fournir une divulgation plus cohérente et informative concernant leur gestion et leur stratégie des risques de cybersécurité » . Les propositions consacrent une section entière à la gouvernance de la cybersécurité décrivant les exigences de divulgation liées à la surveillance et à l’expertise du conseil d’administration en matière de cybersécurité, le rôle et l’expertise de la direction dans la gestion des risques de cybersécurité et la manière dont le risque de cybersécurité est pris en compte par rapport à la stratégie commerciale, à la gestion des risques et à la surveillance financière. Les détails partagés par la SEC à la suite de récents règlements ont également révélé le niveau de contrôle actuellement exercé sur les incidents de cybersécurité. Les manquements décrits dans les règlements comprennent :

- Retards dans les notifications aux investisseurs

- Absence de processus et de contrôles de divulgation internes entraînant des déclarations inexactes de la part des cadres supérieurs

- Politiques de sécurité écrites qui n’ont pas été mises en œuvre dans la pratique

- Langage trompeur, inexactitudes et omissions dans les notifications

Bien que ces propositions soient encore en phase de consultation, il est tout à fait clair que la SEC considère la cybersécurité comme un risque important pour les entreprises. Les entreprises seront non seulement évaluées sur les structures en place pour gérer et superviser le cyberrisque, mais également sur la manière dont elles réagissent immédiatement après un incident.

Gouvernance d’entreprise et cybersécurité

La croissance du cyberrisque a entraîné une prise de conscience accrue et des attentes plus élevées concernant les problèmes de cybersécurité, les entreprises étant évaluées sur leur état de préparation, leur résilience et leur réaction à la suite d’un incident. Alors que les entreprises doivent bien comprendre les bases et avoir une compréhension claire de leurs obligations de divulgation au niveau du marché et du secteur industriel, les régulateurs et les investisseurs attendent également des conseils d’administration qu’ils mettent en place une structure de gouvernance qui donne la priorité à la cybersécurité. Une gouvernance appropriée est considérée comme essentielle à la fois pour atténuer les risques, répondre aux incidents de cybersécurité et démontrer la préparation.

Les nouvelles orientations proposées par la SEC sur la gestion des risques de cybersécurité, la stratégie, la gouvernance et les règles de divulgation des incidents augmenteront la responsabilité des conseils d’administration en matière de cyberrisque. Étant donné que les propositions exigeront que les incidents matériels soient signalés dans les quatre jours, les entreprises devront évaluer rapidement l’impact total d’un incident. Afin de répondre à ces exigences strictes et d’éviter les sanctions, les conseils d’administration devront avoir une compréhension complète de leur cyberrisque et de l’impact financier potentiel d’un incident, avant qu’il ne se produise. De nombreuses entreprises comptaient sur la cyberassurance pour gérer certains éléments de leur exposition aux risques, mais les fournisseurs limitant de plus en plus leur couverture, les entreprises sont effectivement auto-assurées pour la majorité des coûts associés à un cyberincident.

Ce nouvel environnement de risque, combiné à une réglementation exigeant transparence et responsabilité, accompagné d’une pression croissante des actionnaires pour mieux comprendre comment le risque cyber est atténué, signifie que l’accent est désormais mis sur le rôle des administrateurs dans la surveillance du risque cyber. .

Élargir le rôle et l’importance du RSSI

Avoir un Chief Information Security Officer (CISO) dédié, qui est séparé et distinct du rôle de Chief Information Officer (CIO), est devenu de plus en plus important avec la transformation numérique accélérée et les risques de sécurité associés que la pandémie et les problèmes géopolitiques ont apportés. Un RSSI habilité et digne de confiance est également essentiel lors d’une véritable crise informatique, lorsque des décisions doivent être prises et communiquées rapidement, non seulement pour protéger les opérations et la réputation, mais aussi pour éviter de futures sanctions réglementaires.

Les lignes directrices en matière de gouvernance dans les directives de la SEC exigent une discussion sur les points suivants :

- Si l’ensemble du conseil d’administration, des membres spécifiques du conseil d’administration ou un comité du conseil d’administration sont responsables de la surveillance des risques de cybersécurité ;

- Les processus par lesquels le conseil est informé des risques de cybersécurité et la fréquence de ses discussions sur ce sujet ; et

- si et comment le conseil ou le comité du conseil considère les risques de cybersécurité dans le cadre de sa stratégie commerciale, de sa gestion des risques et de sa surveillance financière.

Le bureau du RSSI a peut-être été traditionnellement considéré comme une fonction informatique, mais les implications profondes d’un incident de cybersécurité signifient que la cybersécurité doit être considérée comme un risque commercial. Garner [12] prévoit qu’au moins 50 % des cadres de niveau C auront des exigences de performance liées au cyberrisque d’ici 2026, ce qui renforce la façon dont la responsabilité du cyberrisque est passée d’une simple responsabilité informatique à une responsabilité des chefs d’entreprise dans tous les segments d’une entreprise. Historiquement, ces dirigeants n’ont peut-être pas pris en compte le cyberrisque dans leur prise de décision et leurs priorités, et le RSSI devra donc s’assurer que ces dirigeants d’entreprise disposent des connaissances et de la capacité de prendre des décisions appropriées en matière de risque, dans le cadre de la gestion plus large des risques de l’entreprise.

Ce changement, combiné à un paysage réglementaire qui pousse la responsabilité de la surveillance au niveau du conseil d’administration, signifie que le RSSI moderne doit être capable de communiquer les cyberrisques dynamiques et en évolution rapide en termes qui résonnent à la fois avec l’entreprise et le conseil d’administration. Les mesures doivent être définies en termes d’impact commercial et financier pour redéfinir la cybersécurité comme un investissement obligatoire et non comme un coût opérationnel. Cependant, une nouvelle enquête de FTI Consulting auprès de 165 RSSI aux États-Unis a révélé que 58 % ont du mal à communiquer avec la haute direction. [13]

Surveillance du conseil

Alors que le CISO joue un rôle important dans la préparation de la stratégie globale de cybersécurité d’une entreprise, s’assurer que les mesures de cybersécurité d’une entreprise sont adéquates devrait également faire partie des responsabilités de surveillance du conseil d’administration. La cybersécurité doit faire partie de l’ordre du jour récurrent des réunions du conseil d’administration.

Il est de pratique courante que la fonction de surveillance des cyberrisques fasse partie des attributions du comité d’audit du conseil d’administration. Cette décision concernant la structure de surveillance la plus efficace doit être basée sur la structure de chaque entreprise. En outre, à mesure que les investisseurs institutionnels et les conseillers en vote se concentrent davantage sur la surveillance de la cybersécurité, les conseils d’administration — et pas seulement la direction — doivent être préparés à un dialogue régulier avec les actionnaires sur ces questions.

Il est essentiel que le CISO alimente régulièrement les discussions du conseil d’administration afin de communiquer les risques de cybersécurité auxquels une entreprise est confrontée et les investissements nécessaires pour atténuer ces risques, et que le conseil d’administration soit prêt à poser des questions pertinentes sur la stratégie de cybersécurité.

L’enquête RSS de FTI Consulting a révélé que 53 % des RSSI estiment que les priorités en matière de cybersécurité ne sont pas complètement alignées sur celles de la haute direction. Un CISO sera souvent confronté à des intérêts concurrents de l’entreprise et, par conséquent, il est important que le conseil d’administration contribue à favoriser une culture où la cybersécurité est prioritaire et ne perd pas face à des intérêts concurrents (par exemple, en la reconnaissant comme un investissement et non comme un coût). Bien que le RSSI soit responsable de la conception et de la mise en œuvre du programme de cybersécurité de l’entreprise, il appartient au conseil d’administration de s’assurer que la stratégie appropriée a été élaborée et mise en œuvre par l’équipe de direction.

Compétences du conseil

Bien que des rapports solides au conseil d’administration de la part d’un RSSI ou d’un autre cadre améliorent la surveillance des risques de cybersécurité, tout comme le fait d’avoir un sens aigu des finances au sein du conseil d’administration, il est tout aussi important que le conseil lui-même ait l’expertise et les compétences appropriées pour comprendre les rapports et les risques en matière de cybersécurité. Les conseils d’administration doivent faire appel à l’industrie externe et à d’autres conseils ainsi qu’à l’expertise en cybersécurité de leurs collègues administrateurs, de tiers et de ressources internes pour superviser efficacement la cybersécurité de l’organisation au sein d’une structure appropriée axée sur la surveillance. Dans un paysage en évolution rapide, les réalisateurs gagneraient à chercher continuellement à élargir leurs propres connaissances sur ce sujet.

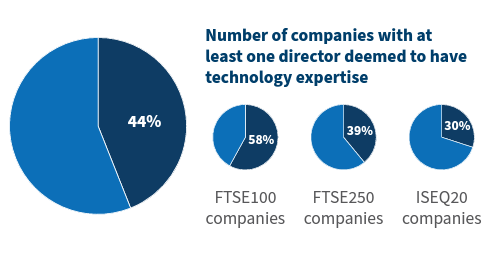

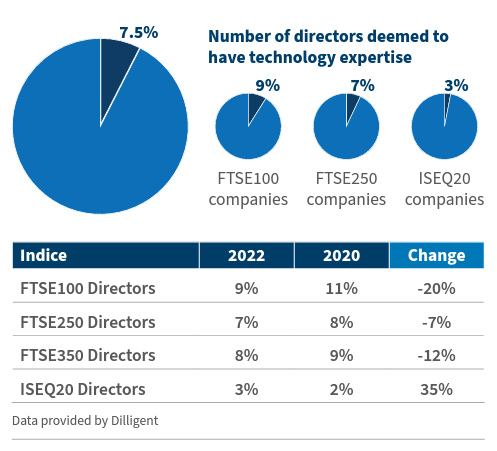

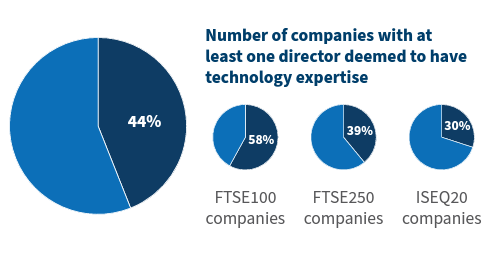

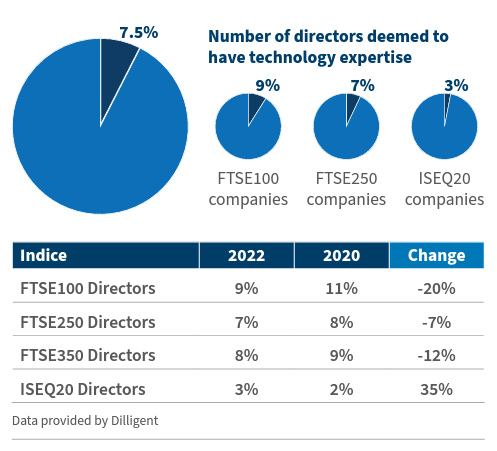

En outre, établir des relations en interne avec des parties prenantes capables de fournir une expertise pour guider les décisions stratégiques en matière de cybersécurité ; rechercher des conseillers tiers externes qui font régulièrement rapport au conseil ; et la mise en œuvre d’audits périodiques et/ou d’analyses comparatives par des tiers jouent un rôle important dans le renforcement des compétences du conseil dans ce domaine. À mesure que la compréhension du cyberrisque se développe, de nombreuses entreprises ont séparé les équipes informatiques et de sécurité de l’information dans le cadre de leur stratégie de gouvernance. Compte tenu de la fréquence et du risque accru de faire face à une cyberattaque ou à une défaillance de la cybersécurité, il est devenu de plus en plus important de disposer d’une expertise en cybersécurité à la disposition du conseil d’administration. Nos recherches précédentes, basées sur les données de 2020 [14], ont indiqué qu’un manque d’expertise technologique au sein d’un conseil crée une lacune réelle et significative dans l’ensemble des compétences du conseil. Sur la base de ces données, seuls 8,5 % des administrateurs des indices FTSE 350 et ISEQ20 ont été jugés avoir une expertise technologique. En ce qui concerne les données de 2022, ce nombre est tombé à 7,2 %, avec la diminution du nombre d’administrateurs ayant une expertise technologique dans l’ensemble du FTSE350 et une augmentation de 1 % dans l’ISEQ20, comme détaillé dans le tableau.

Dans la lignée du ralentissement macroéconomique qui a caractérisé les deux dernières années, la légère diminution du nombre d’administrateurs ayant une expertise technologique au sein des conseils d’administration des entreprises britanniques et irlandaises entre 2020 et 2022 ne doit pas être considérée comme une diminution de l’importance accordée aux sujets de la cybersécurité par les investisseurs.

Intérêt des investisseurs

Alors que les régulateurs tentent de mettre en place des cadres qui serviront à protéger les investisseurs, certains de ces mêmes investisseurs prennent également les choses en main.

Selon le rapport sur les Principes d’investissement responsable des Nations Unies, le sujet de la cybersécurité fait de plus en plus partie du programme d’engagement des investisseurs, compte tenu de l’impact négatif potentiel sur les valorisations des portefeuilles et les bénéfices du risque juridique et réglementaire associé aux cyberincidents. L’impact potentiel sur le cours de l’action d’une entreprise, en particulier lorsque ces incidents deviennent de plus en plus probables, fait partie de l’analyse d’une entreprise par les investisseurs, avec des recherches récentes de HSBC [15] soulignant le fait que 73 % des organisations ont sous-performé le marché après une attaque de ransomware. Recherche menée par FTI Consulting qui a sondé c. 204 investisseurs institutionnels en 2021 ont constaté que les cyberattaques sont parmi les plus grandes préoccupations des entreprises dans lesquelles ils sont investis. Alors que les récents bouleversements sociétaux et géopolitiques ont mis en évidence des préoccupations supplémentaires, les cyberattaques sont toujours restées une préoccupation majeure au cours des deux dernières années.

Attentes des investisseurs

Reflétant les préoccupations croissantes et l’examen minutieux des pratiques de cybersécurité des entreprises par les investisseurs, les conseillers en vote ont intégré, dans leurs rapports de recherche, des informations et des points de données supplémentaires sur ce sujet.

En outre, ces informations ont également été intégrées dans l’analyse d’autres tiers et fournisseurs de notation, Refinitiv ayant récemment annoncé l’incorporation de données de cybersécurité de tiers dans ses rapports de diligence raisonnable axés sur les risques. De même, fournisseur d’outils de gouvernance d’entreprise, de rémunération, de durabilité et de cybersécurité, ISS Corporate Solutions s’est associé à une autre plateforme technologique de premier plan qui opérationnalise les risques, la confidentialité et la sécurité des tiers. Grâce à ce partenariat, les entreprises auront accès à une gamme d’informations détaillées et d’évaluations exclusives sur la stratégie/les pratiques de cybersécurité de leurs fournisseurs et de tiers, afin de s’assurer qu’elles contribuent positivement à la réputation et aux opérations commerciales de l’organisation.

| En 2021, le conseiller en proxy Glass Lewis a annoncé un partenariat avec une société de notation de sécurité pour fournir des données et des informations sur la cybersécurité dans leurs rapports de recherche. La notation fournie est basée sur une évaluation des données externes disponibles telles que les systèmes compromis, les niveaux de correctifs et les incidents divulgués publiquement. Les entreprises sont ensuite comparées à leur secteur d’activité. |

| La note « ISS ESG QualityScore » comprend désormais également plusieurs questions liées à la gouvernance de la cybersécurité, y compris l’expertise du conseil d’administration en matière de cybersécurité, les politiques et la surveillance publiées en matière de cybersécurité et des détails sur toute violation de la cybersécurité qui fournissent un cadre utile pour mieux comprendre le niveau de pratique actuel d’une entreprise. |

Intendance et cybersécurité

À la lumière des complexités et du paysage en constante évolution de la cybersécurité, avec des cadres réglementaires toujours en phase de rattrapage, l’évaluation de la cyberpréparation d’une entreprise est devenue une considération clé pour de nombreux investisseurs institutionnels. Un rapport sur les principes d’investissement responsable (PRI) [16] a révélé que si les entreprises reconnaissent de plus en plus le cyberrisque, la divulgation ne se développe pas au même rythme. L’étude a révélé que « bien que les entreprises reconnaissent de plus en plus les cyberrisques et leurs impacts, les informations d’entreprise dans le domaine public ne garantissent pas aux investisseurs que les entreprises disposent de structures et de mesures de gouvernance adéquates pour faire face aux défis de la cybersécurité ».. L’information étant au centre de marchés fonctionnant efficacement, le cyberespace peut être une sorte d’angle mort.

ISS inclut une série de questions liées à la cybersécurité lors de la détermination de la note ISS ESG QualityScore :

- L’entreprise divulgue-t-elle une approche d’identification et d’atténuation des risques de sécurité de l’information ?

- Quel pourcentage du comité responsable de la sécurité de l’information est indépendant ?

- À quelle fréquence la haute direction informe-t-elle le conseil d’administration sur les questions de sécurité de l’information ?

- Combien d’administrateurs ayant une expérience en sécurité de l’information sont membres du conseil d’administration ?

- L’entreprise a-t-elle connu une violation de la sécurité des informations au cours des trois dernières années ?

- L’entreprise a-t-elle souscrit une police d’assurance contre les risques liés à la sécurité de l’information ?

- L’entreprise est-elle auditée en externe ou certifiée selon les normes de sécurité de l’information les plus élevées ?

- L’entreprise a-t-elle un programme de formation en sécurité de l’information ?

- Depuis combien de temps la violation de la sécurité des informations la plus récente s’est-elle produite (en mois) ?

|

Perspectives et mises à jour des investisseurs institutionnels

BlackRock, le plus grand gestionnaire d’actifs au monde, a identifié dans son rapport annuel de gérance 2021 [17] que la cybersécurité est un risque systémique, étant donné les risques de confidentialité et de sécurité des données qui peuvent affecter les informations personnelles, en tant qu’employés ou clients, ainsi que l’effet d’entraînement qu’elle pourrait par l’intermédiaire du système financier au sens large. Dans son rapport sur les votes de 2022, [18] BlackRock a continué d’identifier la confidentialité et la sécurité des données comme un sujet prioritaire pour les entreprises et les investisseurs, à la lumière du rôle croissant de la technologie dans les modèles commerciaux des entreprises et les interactions avec les employés, les clients et les autres parties prenantes. BlackRock considère cette question dans le contexte de l’industrie et du marché des entreprises qu’elle engage [19] avec et cherche à mieux comprendre comment chaque entreprise est préparée à naviguer au mieux dans ce paysage en évolution.

« Du point de vue d’un investisseur à long terme, cherchant à assurer des rendements durables pour nos clients, l’accès accru aux données personnelles par les entreprises s’accompagne de risques commerciaux importants qui peuvent avoir un impact sur la réputation d’une entreprise et sa capacité à fonctionner. Alors que le coût direct et indirect moyen mondial d’une seule violation de données est estimé à plus de 4 millions de dollars en 2021, le risque financier extrême associé à une violation de données très importante peut atteindre des centaines de millions de dollars. Bien que les méga-brèches ne soient pas l’expérience normale pour la plupart des entreprises, ils peuvent avoir un impact démesuré sur les consommateurs et les industries […] Cependant, les investisseurs peuvent être confrontés à d’importants manques de transparence lorsqu’ils évaluent la gestion de ces risques par les entreprises et leur préparation à un événement de crise. Plus récemment, nous avons constaté des efforts pour combler cette lacune, en mettant davantage l’accent sur les rapports réguliers et la transparence sur les politiques et la surveillance du conseil d’administration, ce que nous saluons compte tenu de la sensibilité associée au sujet ainsi que de la nature relativement nouvelle de ces risques et de la réglementation. »

Source : approche de BlackRock en matière de confidentialité et de sécurité des données

Dans son rapport semestriel sur la gestion des investissements [20] en 2020, Vanguard a également souligné l’importance de structures de gouvernance d’entreprise solides pour prévenir ou réduire l’impact des risques matériels tels que la cybersécurité sur la valeur à long terme, comme indiqué :

« En fin de compte, les conseils d’administration devraient s’efforcer d’empêcher que les risques ne se transforment en échecs de gouvernance. Nous avons vu de plus en plus de preuves que des risques non traditionnels, mais matériels liés à des sujets environnementaux et sociaux (tels que le changement climatique, la cybersécurité et la gestion du capital humain) peuvent nuire à la valeur à long terme d’une entreprise. Si les pratiques, la culture organisationnelle ou les produits d’une entreprise mettent en danger la santé, la sécurité ou la dignité des personnes, ils peuvent également présenter un risque financier pour les investisseurs. De solides pratiques de surveillance permettent à un conseil d’administration de diriger une entreprise à travers des crises imprévisibles.

Source : Rapport semestriel sur la gestion des investissements de Vanguard 2020

| Schröders

Bien qu’il n’y ait pas de méthode définie pour s’engager sur la cybersécurité, Schroders a noté les questions ci-dessous qui guident ses engagements sur la cybersécurité :

- Existe-t-il une responsabilité en matière de cybersécurité et de confidentialité des données au niveau du conseil d’administration et de la direction ?

- Comment s’organise l’expertise technique de l’entreprise ?

- Quels sont les formations et le suivi des employés et des fournisseurs mis en place ?

|

Engagement actionnarial

Outre l’examen des divulgations et des notations de tiers, les investisseurs ont utilisé l’engagement comme moyen d’acquérir une meilleure compréhension des approches des entreprises face à ce risque important, d’autant plus que les exigences de divulgation sont encore en développement. Les entreprises ont montré une certaine réticence à divulguer des détails importants sur leurs stratégies et cadres de cybersécurité, mais ont, à leur tour, montré leur disponibilité à dialoguer directement avec leurs actionnaires sur leurs pratiques. Le rapport PRI précité, notait également que les entreprises contactées dans le cadre de cet engagement collectif » étaient ouverts au dialogue privé et ont volontairement mis leurs experts — généralement des responsables de la sécurité de l’information ou des directeurs numériques (ainsi que le personnel de leurs équipes de développement durable et de relations avec les investisseurs) — à disposition pour aider les investisseurs à développer une vision plus complète de la manière dont ils gèrent les risques de cybersécurité ».

Cette profondeur d’information, y compris la combinaison d’antécédents et d’idées, n’aurait pas été capturée dans le seul examen des documents publics, et souligne en outre le mérite important de l’engagement des actionnaires pour obtenir une vision plus holistique de l’approche d’une entreprise, et met également en évidence le niveau d’interaction entre le conseil d’administration et l’équipe de direction. À mesure que l’engagement et la gestion de la cybersécurité augmentent, les membres du conseil d’administration devront être préparés à ces conversations. Un engagement régulier avec les RSSI et les équipes de sécurité permettra une meilleure compréhension de l’état de la cybersécurité de l’entreprise. BlackRock a développé son approche pour s’engager avec les entreprises, en particulier celles qui présentent le plus grand risque, sur la confidentialité et la sécurité des données et les objectifs de leur engagement sont détaillés ci-dessous :

| BlackRock

L’approche de BlackRock en matière d’engagement en matière de confidentialité et de sécurité des données :

Évaluation de la matérialité

- Quelle est l’exposition de l’entreprise aux risques liés à la confidentialité et à la sécurité des données en fonction de son modèle commercial, par exemple

- la quantité, le type et la sensibilité des données qu’il recueille (c.-à-d. utilisateurs vs clients ; particuliers vs entreprises ; privés vs publics, sensibles vs non sensibles) ?

- Quelles sont les implications financières concrètes pour l’entreprise en matière de confidentialité, de données et de cybersécurité ?

- Des mesures réglementaires connexes ont-elles été prises ou sont-elles prévues ? Pour une entreprise opérant/cotée dans plusieurs juridictions, comment parvient-elle à se conformer aux multiples réglementations en matière de sécurité/confidentialité des données ?

Surveillance et ressources du conseil

- Dans quelle mesure le conseil d’administration maintient-il une surveillance et une compréhension complètes des risques importants en matière de confidentialité et de sécurité des données ?

- Comment ces questions sont-elles prises en compte dans le plan de continuité des activités de l’entreprise ?

- Quelles sont les ressources dédiées à la gestion des risques cyber et pourquoi sont-elles considérées comme adéquates pour l’entreprise ? Les paramètres liés à la formation des employés sont-ils largement partagés avec les parties prenantes en interne et en externe ?

- L’entreprise utilise-t-elle un cadre de sécurité de l’industrie et comment se mesure-t-elle par rapport à ce cadre ?

- Comment l’entreprise identifie-t-elle et traite-t-elle les problèmes de sécurité techniques et organisationnels pour se protéger contre les atteintes à la sécurité des données ?

Surveillance et ressources du conseil

- Comment l’entreprise détermine-t-elle quelles données sont appropriées pour collecter et équilibrer l’utilisation des informations personnelles des clients pour les opportunités de revenus avec les risques juridiques, réglementaires et de réputation tout en maintenant la confiance des clients ?

- À mesure que les clients prennent conscience de l’importance et des risques associés à leurs données, comment l’entreprise prend-elle en compte les changements potentiels dans la volonté des clients de partager leurs données à long terme ?

- Comment l’entreprise s’assure-t-elle que les données collectées sont utilisées aux fins déclarées et qu’il n’y a pas d’écart ?

- Si l’entreprise applique des algorithmes aux informations personnelles des utilisateurs à des fins de ciblage, quelle est la politique d’examen de ces algorithmes (au niveau de la direction et du conseil d’administration) pour s’assurer qu’il n’y a pas de discrimination perçue fondée sur l’origine ethnique, le pouvoir d’achat ou d’autres catégories démographiques qui pourraient être perçus comme sensibles ?

Gestion des tiers

- En cas de transfert de données à des tiers, comment l’entreprise s’assure-t-elle que le traitement des données est effectué de manière responsable lors du transfert et conforme aux politiques de protection de l’entreprise ?

|

Stratégies d’engagement collectif

Une autre approche pour mieux comprendre la gouvernance de la cybersécurité dans différentes entreprises a consisté à utiliser des stratégies d’engagement collectif, qui offrent aux investisseurs un meilleur accès et une meilleure compréhension, mais offrent également une échelle supplémentaire pour influencer les pratiques de l’entreprise. À partir de 2019, le Border to Coast Pensions Partnerships, un fonds de pension du gouvernement local, et Royal London Asset Management, ont mené une initiative collaborative sur la cybersécurité, ce qui leur a permis de faire évoluer leur compréhension des risques et de l’approche de la cybersécurité, notant la valeur significative de ces interactions : « un dialogue approfondi plutôt que des divulgations générales croissantes peut être dans le meilleur intérêt des investisseurs ». À travers les différentes étapes de l’engagement, l’initiative a maintenant détaillé les attentes des investisseurs [21] sur ce sujet, qui guidera son engagement individuel et ses décisions de vote.

Entre 2017 et 2019, les PRI ont coordonné un programme d’engagement mondial sur la gouvernance de la cybersécurité, avec la participation de 55 investisseurs institutionnels, représentant plus de 12 milliards de dollars d’actifs sous gestion, couvrant 53 entreprises, en mettant l’accent sur les secteurs de la finance, de la santé, des télécommunications, de l’informatique et de la consommation discrétionnaire. Les principaux objectifs de la mission, en particulier compte tenu des niveaux limités de divulgation, étaient les suivants :

- Renforcer les connaissances des investisseurs sur la manière dont les sociétés de leur portefeuille sont positionnées pour gérer le cyberrisque (en mettant l’accent sur les politiques et les structures de gouvernance des sociétés) ;

- Améliorer la quantité et la qualité de la divulgation sur le cyberrisque et la gouvernance ;

- Établir les attentes des investisseurs sur ce que les entreprises peuvent et doivent divulguer concernant la gouvernance des cyberrisques.

Alors que les divulgations publiques des entreprises ont une distance importante à parcourir, le rapport note que les entreprises ont mis leurs experts à la disposition des investisseurs, pour fournir une vue complète de leur approche de la cybersécurité, et à leur tour, ces conversations ont aidé les investisseurs à examiner les pratiques de gouvernance et à discuter des attentes sur ce sujet. En outre, ces dialogues et cette collaboration ont permis d’élaborer des conseils aux investisseurs sur la manière de s’engager dans la cybersécurité.

| Approche de gestion d’actifs de la frontière à l’autre et de Royal London

ATTENTES MINIMALES :

- Identification et surveillance des risques au niveau du conseil

- Un responsable de la sécurité de l’information (CISO) nommé avec des ressources de soutien.

- Inclusion de cyber-engagements dans les contrats des fournisseurs et diligence raisonnable efficace.

- Inclusion de considérations cyber dans les stratégies de croissance inorganique, y compris dans les phases de diligence raisonnable et d’intégration.

- Divulgation en temps opportun des failles de cybersécurité.

- Divulgations sur une culture cyber-résiliente, pour inclure une formation sur mesure pour l’ensemble de la main-d’œuvre.

PRATIQUES AVANCÉES :

- Inclusion de la sécurité de l’information et de la cyber-résilience dans les KPI de la rémunération des dirigeants.

- Utilisation du NIST Cybersecurity Framework comme référence pour la gestion des risques de cybersécurité.

- ISO 27000 pour toutes les opérations.

|

Celles-ci sont mises en évidence dans le rapport PRI [22] qui présente diverses questions d’engagement que les actionnaires peuvent utiliser pour mieux comprendre :

- la surveillance du conseil d’administration et la structure de gouvernance soutenant les efforts de cybersécurité ;

- Veiller à ce que la cyber-résilience soit intégrée dans la stratégie globale, et quelles sont les principales priorités à cet égard ;

- Trouver un langage commun sur la cybersécurité et la manière dont les informations sont transmises au conseil d’administration et dans l’ensemble de l’entreprise ;

- Au-delà des contrôles techniques, les entreprises mettent continuellement à jour leur approche autour du cyber, et enfin

- définir les attentes en matière de divulgation qui mettent en évidence certains domaines clés où la divulgation a été couramment et de plus en plus mise en œuvre.

Cadre proposé par FTI pour les rapports sur la cybersécurité

Afin de satisfaire les demandes croissantes des investisseurs et des régulateurs en matière de gouvernance et de surveillance renforcées de la cybersécurité, les entreprises, en particulier leurs dirigeants, devront être en mesure de communiquer de manière claire et concise les structures et les contrôles de cybersécurité qu’elles ont mis en place à leurs principales parties prenantes. En fait, lors de l’annonce des règles récemment proposées sur la cybersécurité aux États-Unis, le président de la SEC, Gary Gensler, a déclaré : « Je pense que les entreprises et les investisseurs bénéficieraient si ces informations étaient requises de manière cohérente, comparable et utile à la prise de décision ». Cependant, il y a actuellement un manque d’orientations et de meilleures pratiques établies sur la manière dont ces informations doivent être partagées.

L’état actuel de la cybersécurité fait écho à certaines des conversations qui ont eu lieu ces dernières années concernant le climat et la biodiversité, ainsi que la durabilité plus généralement ; et comment les stratégies et l’impact des entreprises peuvent être communiqués de manière significative aux investisseurs ? La Task Force on Climate-related Financial Disclosures (TCFD) et la Task Force on Nature-related Financial Disclosures (TNFD) ont été créées par le Financial Stability Board (FSB) pour remédier aux incohérences dans les informations sur le climat et la biodiversité tandis que, plus généralement, la Sustainable Accounting Le Conseil des normes (SASB) a publié des normes conçues pour « permettre aux entreprises du monde entier d’identifier, de gérer et de communiquer à leurs investisseurs des informations financières importantes sur la durabilité. “Il est possible de réfléchir aux enseignements tirés de ces cadres de divulgation et de les appliquer à la cybersécurité, étant donné qu’ils mettent l’accent sur des structures de gouvernance robustes et une approche basée sur les risques. En effet, il existe des éléments d’orientation déjà définis dans les cadres existants — le SASB et la Global Reporting Initiative (« GRI »), par exemple — qui peuvent fournir des éléments de base vers un cadre plus spécifique pour le reporting et l’évaluation de la stratégie. Les mesures de cybersécurité décrites dans le cadre SASB fournissent un ensemble clair de mesures comptables qui peuvent fournir une référence d’information significative aux investisseurs sur la façon dont une entreprise aborde son risque de cybersécurité. Comme point de départ, il examine des indicateurs tels que le nombre de violations de données, le pourcentage impliquant des informations personnellement identifiables ou le nombre d’utilisateurs concernés. Pour les entreprises plus lourdes en technologie, qui, avec la prévalence croissante de la numérisation, sont devenues de plus en plus uniformes, les entreprises doivent également décrire leur approche pour identifier et traiter les risques de sécurité des données, et l’utilisation de normes de cybersécurité tierces est également incluse. Cette « double approche » fournit aux entreprises une structure pour divulguer leur approche de la cybersécurité de manière plus significative, quantifiable et harmonisée.

Nous proposons ci-dessous un cadre d’orientation qui tente d’expliquer comment les entreprises, et le conseil d’administration en particulier, peuvent démontrer la surveillance de la cybersécurité, tout en maintenant les niveaux de confidentialité nécessaires. Le cadre est basé sur la structure de rapport recommandée proposée par TCFD et TNFD, mais adaptée pour refléter le paysage réglementaire actuel de la cybersécurité, l’orientation des investisseurs et les pressions générales sur les entreprises. L’intention est que ce cadre fournisse une méthode cohérente et normalisée, ainsi qu’un langage commun, permettant au conseil d’administration et aux responsables de la sécurité de communiquer leur approche de la cybersécurité aux investisseurs et aux autres parties prenantes clés. De nombreuses entreprises craignent de divulguer les détails de leur stratégie de cybersécurité, car elles pensent que cela pourrait les exposer à une attaque potentielle. Nous pensons que ce cadre pourrait permettre aux entreprises de reconnaître les risques posés par la cybersécurité de manière plus globale sans partager de détails qui pourraient être utilisés à mauvais escient par un acteur de cybermenace ou fournir publiquement des informations commercialement sensibles. Cette communication avec les principales parties prenantes relève du conseil d’administration d’une entreprise. Cette approche pourrait également être utilisée comme outil de diagnostic et amorce de conversation entre le conseil d’administration et les équipes de cybersécurité, aidant une entreprise à identifier et à atténuer les risques futurs posés par les menaces de cybersécurité en constante évolution. Cela garantira également un engagement régulier et structuré entre le conseil d’administration et les responsables de la sécurité, ce qui est d’une importance cruciale compte tenu de la nature dynamique de la cybersécurité et du paysage des menaces.

Approche de FTI en matière de risques et d’opportunités en matière de cybersécurité et de divulgation

| Gouvernance |

Stratégie |

- Le conseil est-il directement responsable de la surveillance de la cybersécurité ?

- Le conseil d’administration comprend-il l’impact de la cybersécurité sur ses responsabilités collectives ?

- Y a-t-il une expertise appropriée en cybersécurité à bord ?

- À quelle fréquence la haute direction informe-t-elle le conseil d’administration sur la cybersécurité ?

- Quel pourcentage du comité responsable de la sécurité de l’information est indépendant ?

- Quelle couverture de cyber-assurance est en place ?

|

- La stratégie décrit-elle clairement les priorités, les risques et les opportunités liés à la cybersécurité ?

- La stratégie est-elle alignée sur les objectifs de gestion des risques ?

- La stratégie articule-t-elle l’impact matériel des risques et des opportunités sur la stratégie commerciale et la planification financière de l’organisation, et la diligence raisonnable des fusions et acquisitions ?

- La stratégie décrit-elle la résilience de l’organisation face à un incident de cybersécurité et la gestion post-infraction ?

|

| Gestion des risques |

Métriques et cibles |

- Les processus d’identification, d’évaluation et de gestion des risques liés à la cybersécurité sont-ils clairement définis et compris ?

- Les processus d’identification, d’évaluation et de gestion des risques liés à la cybersécurité sont-ils intégrés dans la gestion globale des risques de l’organisation ?

- Les procédures de gestion des risques prennent-elles en compte les risques internes et externes, notamment les risques liés à la chaîne d’approvisionnement ?

- Les menaces de cybersécurité pour l’entreprise sont-elles analysées et comprises pour s’assurer que les efforts défensifs sont pertinents et appropriés ?

|

- Des métriques sont-elles définies et utilisées pour évaluer le risque de cybersécurité ?

- Combien d’incidents se sont produits au cours des 12 derniers mois ?

- Des contrôles définis sont-ils en place et correspondent-ils aux menaces auxquelles l’organisation est confrontée ?

- Les investissements dans la cybersécurité peuvent-ils être directement liés à la réduction des risques, à la résilience et à la fiabilité fournies par ces investissements ?

- Comment les employés, les partenaires, les fournisseurs et les principales parties prenantes sont-ils formés et comment la sensibilisation est-elle maintenue ?

- La culture de sécurité est-elle mesurée ?

|

Conclusion

L’augmentation de l’activité des menaces et l’évolution rapide du paysage de l’assurance, combinées à une surveillance accrue des parties prenantes et à un environnement réglementaire plus strict, augmentent la pression sur les entreprises pour qu’elles investissent dans la cybersécurité et mettent en place simultanément des structures de gouvernance et de gestion qui traitent directement de la cybersécurité. Les régulateurs et les investisseurs veulent non seulement voir une meilleure divulgation des incidents, mais veulent également que les entreprises démontrent clairement qu’elles traitent de manière proactive les cyberrisques. Avec une plus grande responsabilisation des conseils d’administration et de la direction pour bien comprendre le cyberrisque et les contrôles en place, il n’y a plus de place pour l’inaction.

Il n’existe pas d’approche unique pour s’assurer que les conseils d’administration sont en mesure de surveiller le cyberrisque et, même s’il n’est pas prévu que les conseils d’administration deviennent des experts en cybersécurité, s’assurer que — en tant que collectif — le conseil d’administration est en mesure de s’engager efficacement et, en fin de compte, de remettre en question le RSSI et la stratégie de cybersécurité de l’entreprise est un impératif. S’il est de la responsabilité des équipes exécutives et opérationnelles d’élaborer et de préparer le plan de préparation à la cybersécurité, le conseil joue un rôle crucial en posant les bonnes questions pour challenger et tester ce processus, et aussi en gérant les tensions entre risque, utilisabilité, sécurité et Coût. Les conseils d’administration doivent être pleinement conscients des infrastructures, des processus et des personnes qui supervisent les risques de cybersécurité, et avoir une solide compréhension des parties de leur organisation qui sont considérées comme présentant un risque plus élevé, quelles sont les vulnérabilités de son cadre de contrôle — en particulier du point de vue de l’erreur humaine — ou si le risque de tiers a été pris en compte dans l’analyse. En outre, afin de gérer l’écart de « connaissances » entre le conseil d’administration et les spécialistes de la cybersécurité, des canaux de communication clairs et cohérents et un engagement avec les équipes exécutives et opérationnelles sur la cybersécurité sont essentiels, ainsi qu’un engagement clair à continuer à développer la compréhension de l’évolution de la cybersécurité., les menaces et les risques liés à l’activité.

Si la cybersécurité est aujourd’hui principalement abordée sous le pilier de la gouvernance, elle peut toucher d’autres aspects de l’ESG, notamment le pilier social. Les incidents de cybersécurité peuvent avoir un impact sociétal de grande envergure lorsqu’ils perturbent les infrastructures critiques et les services essentiels, tandis que les violations de données peuvent causer une détresse importante aux personnes concernées, les employés étant souvent directement touchés. Alors qu’une gouvernance appropriée de la cybersécurité devrait être une priorité, ces structures de gouvernance ne font que jeter les bases de ce qui sera probablement un examen plus approfondi à l’avenir.

*Orla Cox et Hetal Kanji sont directeurs des communications stratégiques, et Simon Onyons est directeur général chez FTI Consulting.

Références

1 https://www.ibm.com/reports/data-breach (retourner)

2 https://www.weforum.org/reports/global-risks-report-2022/digest (retourner)

3 https://www.ibm.com/reports/data-breach (retourner)

4 https://www.verizon.com/business/resources/reports/2022/dbir/2022-data-breach-investigations-report-dbir.pdf (retourner)

5 https://blogs.microsoft.com/on-the-issues/2022/04/27/hybrid-war-ukraine-russia-cyberattacks/ (retourner)

6 https://www.wsj.com/articles/nestles-data-leak-shows-war-related-hacktivism-risks-11649151002 (retourner)

7 https://www.ft.com/content/60ddc050-a846-461a-aa10-5aaabf6b35a5 (retourner)

8 https://www.marsh.com/uk/services/international-placement-services/insights/global_insurance_market_index.html?utm_source=publicrelations&utm_medium=referral-link&utm_campaign=global-insurance-market-index-q4-2021(retourner)

9 https://assets.lloyds.com/media/35926dc8-c885-497b-aed8-6d2f87c1415d/Y5381 Market Bulletin – Cyber-attack exclusions.pdf(retourner)

10 https://www.ibm.com/reports/data-breach(retourner)

11 https://www.sec.gov/rules/proposed/2022/33-11038.pdf(retourner)

12 https://www.gartner.com/en/newsroom/press-releases/2022-02-24-gartner-says-the-cybersecurity-leader-s-role-needs-to (retourner)

13 données non encore publiées. Méthodologie de recherche : FTI Consulting a mené une enquête en ligne auprès de n=165 RSSI et responsables de la sécurité de l’information pour de grandes organisations à travers les États-Unis entre les dates du 27 juin et du 5 juillet 2022. Pour les questions liées à la recherche, veuillez contacter cyberbrand@ fticonsulting.com (retourner)

14 https://fticommunications.com/boards-technology-a-gap-in-expertise/ (retourner)

15 https://www.research.hsbc.com/R/36/PX7wVpdT9rsU?sbtv=036b0bcf-0103-11ed-adc0-005056b635ff (retourner)

16 https://www.unpri.org/cyber-security/engaging-on-cyber-security-results-of-the-pri-collaborative-engagement-2017-2019/5680.article (retourner)

17 https://www.blackrock.com/corporate/literature/publication/annual-stewardship-report-2021.pdf (retourner)

18 https://www.blackrock.com/corporate/literature/publication/2022-investment-stewardship-voting-spotlight.pdf (retourner)

19 https://www.blackrock.com/corporate/literature/publication/blk-commentary-our-approach-to-data-privacy-and-security.pdf (retourner)

20 https://corporate.vanguard.com/content/dam/corp/advocate/investment-stewardship/pdf/policies-and-reports/2020_investment_stewardship_semiannual_report.pdf (retourner)

21 https://www.bordertocoast.org.uk/wp-content/uploads/2022/03/CYBERSECURITY-ENGAGEMENT-FOCUS.pdf (retourner)

22 https://www.unpri.org/download?ac=10398 (retourner)